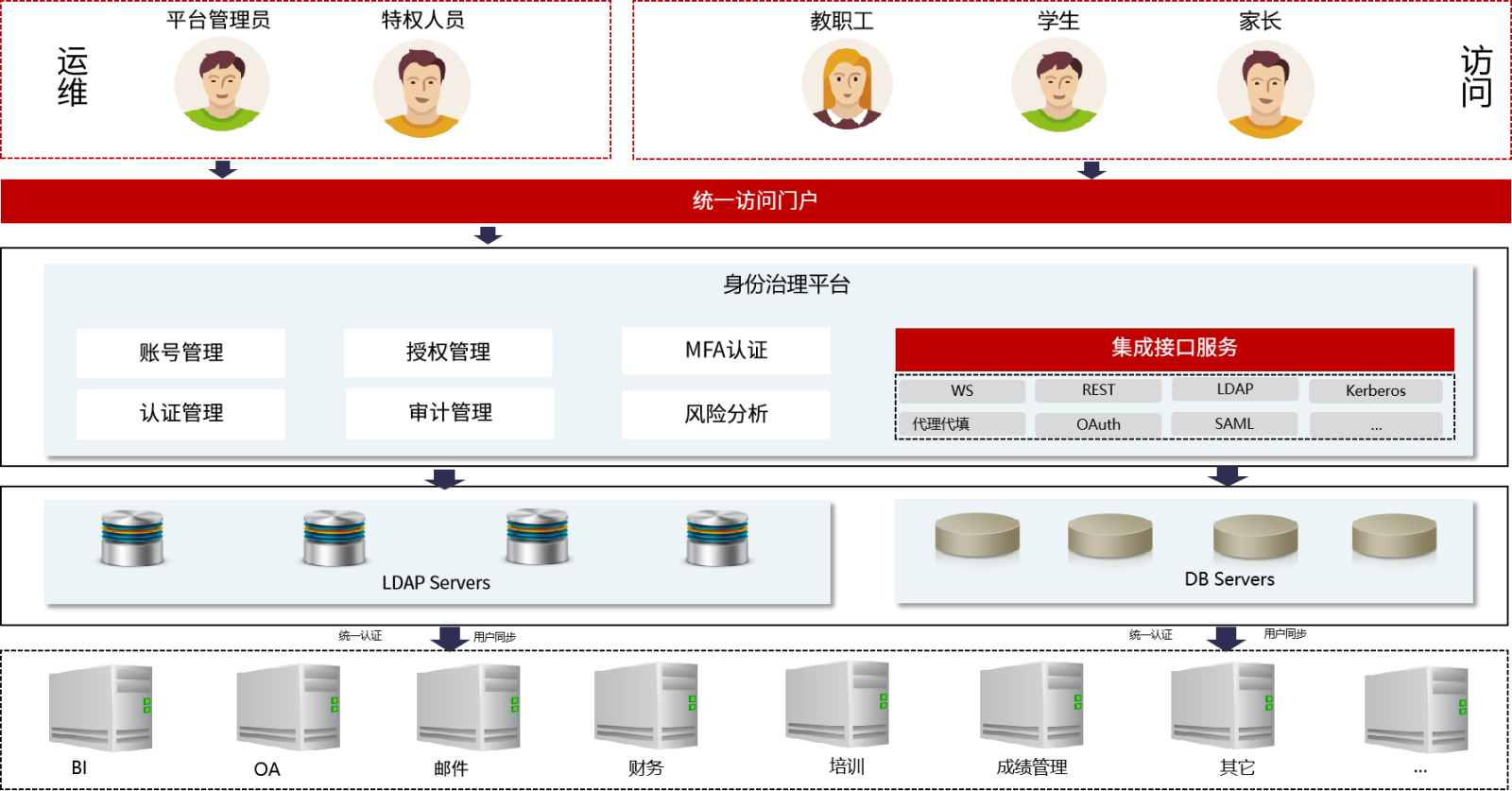

师生数字身份的统一管理与安全认证,满足教育信息化安全管控

.png)

▪ 只关注身份认证,缺失身份管理与授权,无法实现身份的闭环管理,因违建账号、账号滞留、僵尸账号等漏洞,对校园的应用带来巨大的安全隐患;

▪ 认证方式单一,大部分采用口令及数字证书认证方式,缺乏强认证与生物识别认证技术手段,无法确保应用更高安全要求;

▪ 身份风险分析与监控缺失,大部分采取事后补漏的方式进行信息安全管理,无法满足复杂的安全应对能力和预警能力。

.png)

▪ 身份审计缺失,无法满足校园信息安全要求与合规;

▪ 自身身份认证平台不具备国家等级保护认证要求;

▪ 不支持国家要求的国密算法技术与集成;

▪ 无法帮助校园信息化通过等级保护硬性规定。

.png)

▪ 认证集成能力单一,大部分基于LDAP方式,不支持互联网协议、REST、Kerbores、Raduis、JDBC等接入方式,无法适应与支撑校园更多业务扩展;

▪ 业务场景支撑能力偏弱,无法通过微信进行学生签到、一卡通支付、借书、上网认证以及家长和社会用户管理等全业务场景覆盖;

▪ 单一校园内部身份认证产品线,无法支撑校园上云服务、物联网IoT服务、大数据平台安全治理服务。

.png)

▪ 非专业身份认证平台,采用传统的技术,缺失AI、大数据引擎、生物识别、物联网连接技术能力,无法满足校园技术创新与示范要求;

▪ 无法从层顶设计、身份治理能力方面推进校园数字化转型的发展趋势。

▪ 账号无法闭环管理、产品功能非配置化管理、应用系统若集成能力,导致运维与IT管理复杂性,无法提升IT服务能力和用户满意度;

▪ 缺失产品功能与业务场景支撑,校园信息化安全风险与业务风险并存,无法提升和加固安全,并带来一系列安全挑战;

▪ 平台定位为单一认证功能,无法支撑校园用户、应用、API、设备的身份治理体系建设,实现不了增效降本的建设目标。

.png)

© 2021 Paraview Software. All rights reserved. 沪ICP备13029541号-1  沪公网安备 31011502012922号

沪公网安备 31011502012922号